Bitlockerで保護されたディスクをLinuxに繋いでみる。

Windows 10・11 Proなら追加費用も無く手軽に実行できるBitlockerのストレージ暗号化です。

先日壊れたハードディスクの復旧をしている際に、暗号化したストレージは同じように復旧できるかどうか?が疑問になったので、暗号化されたストレージをLinuxに接続した場合の動作を確認しました。

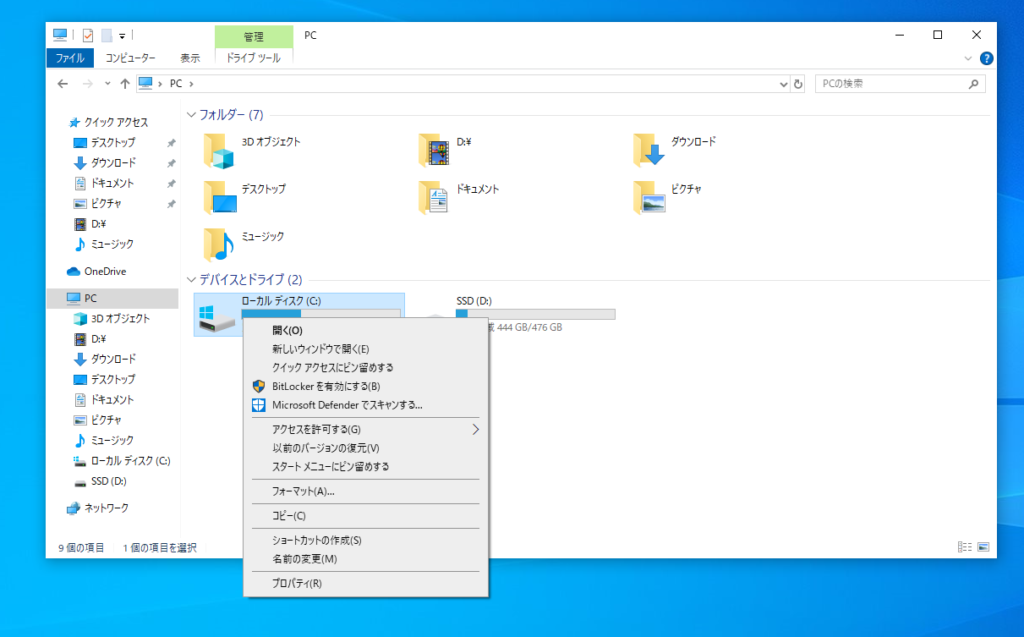

暗号化手順(と言うほどでも)

エクスプローラーから暗号化したいドライブを右クリックして「Bitlockerを有効にする」を選択します。

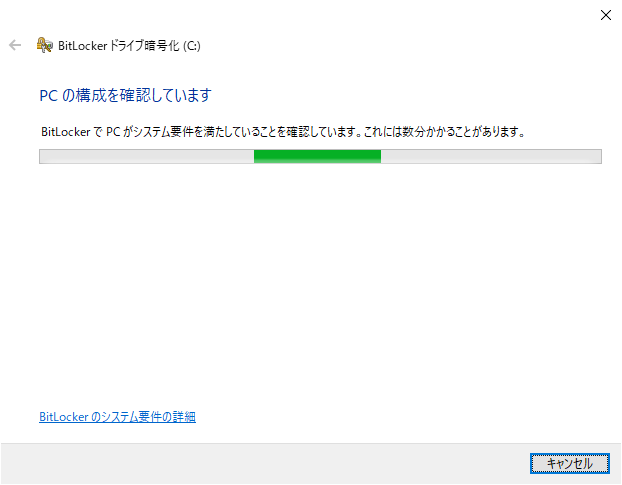

後はウィザードに従って進めるだけです。

途中、再起動が必要になるため、メッセージに従って再起動してください。

暗号化が完了すると通知が表示されます。PCのスペックによっては多少動作が遅くなる可能性もありますが、中止したくなっても一度完了するまではBitlockerの操作はやめておいた方が無難です。

重要

暗号化後に回復キーの保存方法を聞かれますが、紛失すると万が一のトラブル時に復旧する事が不可能になります!

バイパスする方法ともありますが、確実に復旧できるかどうかは不明です。

個人的にはMicrosoftアカウントに保管が一番確実ですが、何らかの方法で紛失しないように保管してください。

暗号化ストレージを他のデバイスで接続

内臓SSDを外すのが面倒だったので、USBからLinuxを起動して確認しました。

Ubuntuのインストールメディアを用意して、USBから起動します。

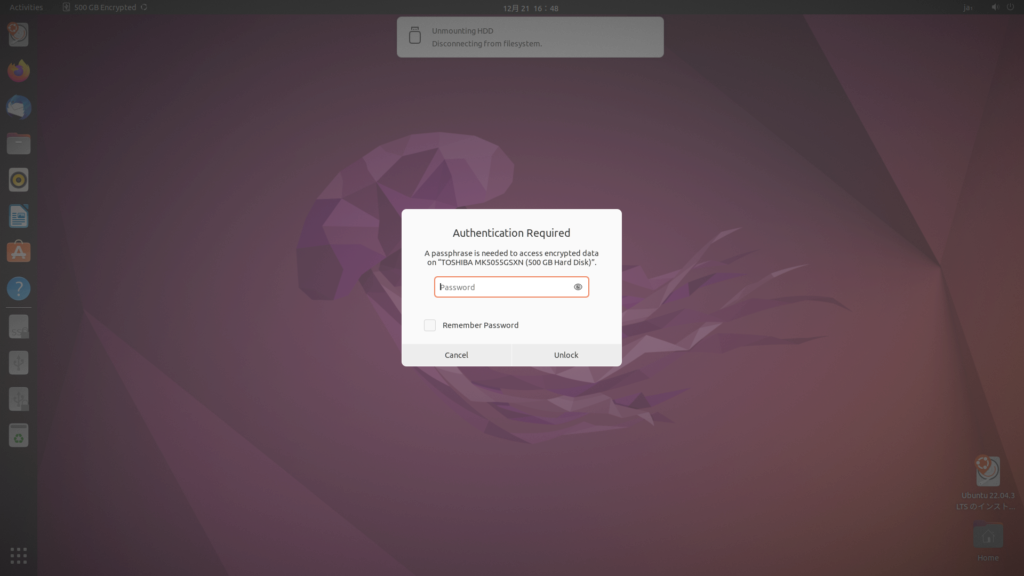

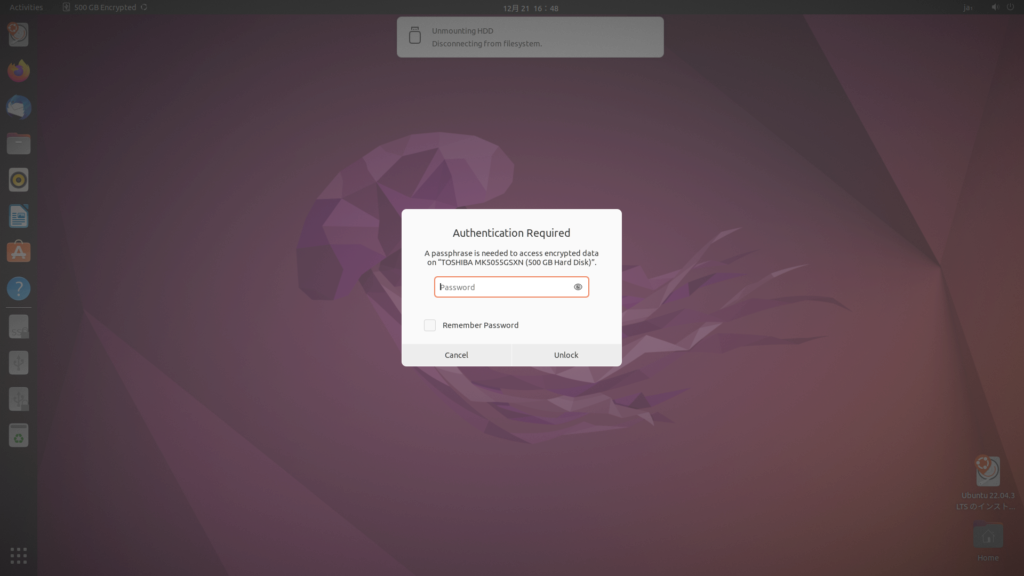

パスワード保護された内部ストレージ(データドライブ)

自動ロック解除を有効にせず、パスワード保護だけのデータドライブです。

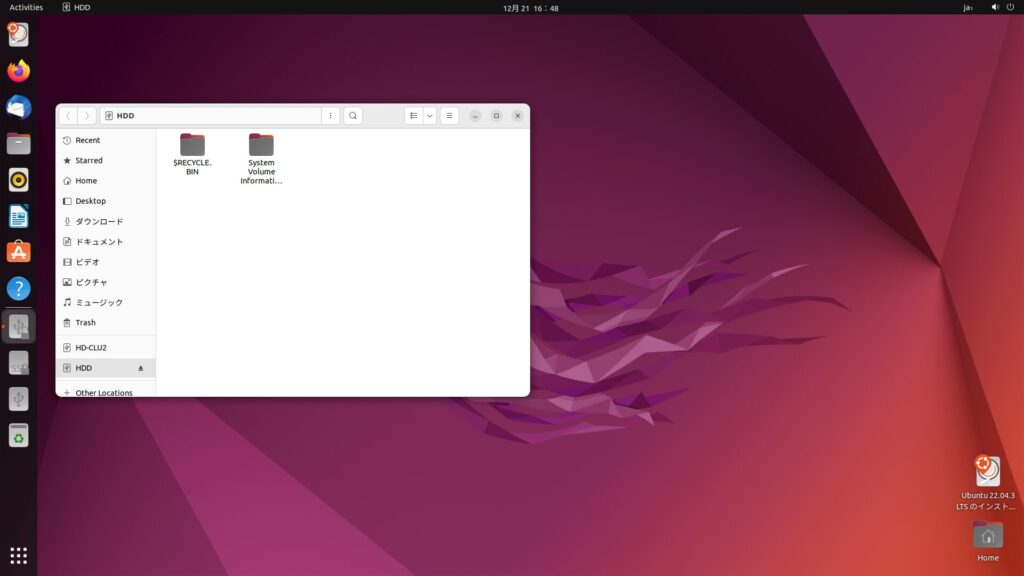

Linuxで認識はされていますが、マウントしようすとるとパスワードを聞かれます。

Windowsで設定したパスワードを入力すると暗号化が解除されてマウントすることができました。

もちろん、何回でも挑戦できるため暗号化による情報漏洩の保護はパスワードの頑健性に依存します。

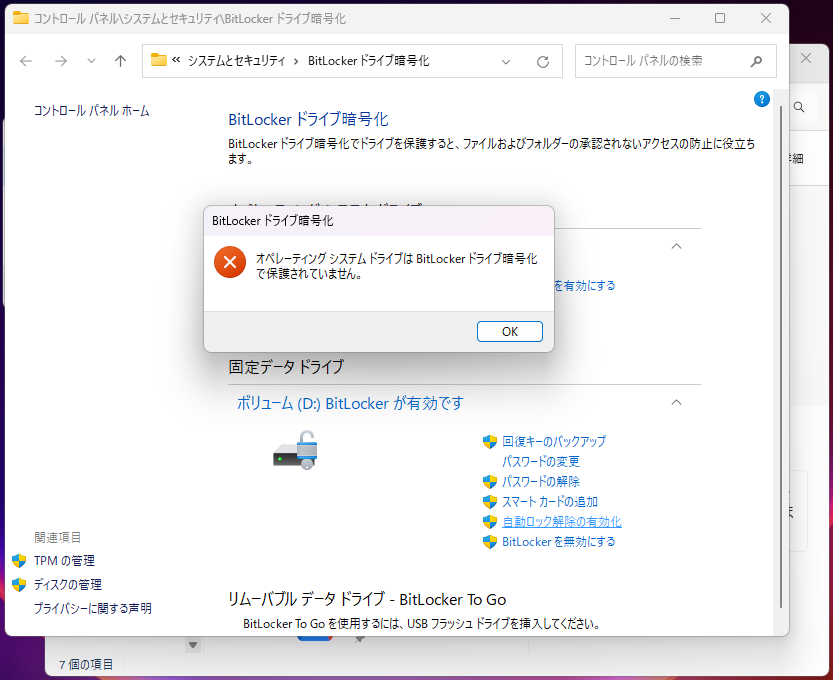

TPM保護のシステムドライブ

次はシステムドライブですが、データドライブと同様にLinuxでも認識はされています。マウントにはパスワードを聞かれますが、システムドライブはパスワードを設定していないため回復キーを入力します。

回復キーは数字だけですが、48桁で構成されているので一般的なパスワードよりも頑健性は高いと考えられます。

回復パスワード(数字48桁)にブルートフォース(総当たり)攻撃を行った際に、平均的な攻撃が成功するまでには18,446,744,073,709,551,616回の試行が必要となるという。これは毎秒100万回の試行を行っても、58万年以上かかる計算となる。

ドライブの暗号化技術「BitLocker」で情報流出リスクに備えを ~Microsoftが呼びかけ

TPM+PINや、TPM+スタートアップキーを設定している場合も同様に、回復キーの入力で暗号化は解除できると思います。

まとめ

Bitlockerで暗号化したデバイスをLinuxに接続すると、認識はされますがマウントにはパスワードや回復キーが必要でした。

認識されると言う事は、Bitlockerで暗号化されていてもddでボリュームのコピーは可能だと思われます。ですが、万が一Bitlockerの暗号化に関わる部分で障害が起きているとパーティション情報を復旧できても、データの回復ができるかどうかは不明です。

当然、何もしていない状態よりもトラブル時のリスクは上がると想定されるため、暗号化による情報漏洩対策とデータ消失のリスクを勘案して、バランスのとれた運用が重要だと思いました。

おまけ

暗号化ストレージの自動ロック解除で頑健性向上

手間を増やさず安全に使いたいので、暗号化されたストレージもPCの使用中(ログイン後)はパスワード等を入力せずにロック解除を設定します。

また、パスワードは使用せず外部デバイスからの接続も回復キーが必要になるため、利便性だけでなく頑健性も向上できます。

システムボリュームの暗号化

自動ロック解除はシステムボリュームが暗号化されていないと設定できないため、まずはシステムボリュームを暗号化します。

システムボリュームの暗号化後は「自動ロック解除の有効化」を選択すると、Windowsにログインするとパスワード不要で暗号化が解除されます。

USBで接続する外部ストレージの場合はシステムボリュームの暗号化は不要ですが、ログインユーザーごとに自動ロック解除の設定が必要との事です。

外部ストレージ(Bitlocker Go)の挙動

https://www.logitec.co.jp/data_recovery/column/vol109/

https://www.logitec.co.jp/data_recovery/column/vol109/

https://www.partitionwizard.jp/disk-recovery/bitlocker-recov...

https://www.partitionwizard.jp/disk-recovery/bitlocker-recov...

https://jp.ubuntu.com/download

https://jp.ubuntu.com/download

https://dsp74118.blogspot.com/2012/07/bitlockerbitlocker-to-...

https://dsp74118.blogspot.com/2012/07/bitlockerbitlocker-to-...

ディスカッション

コメント一覧

まだ、コメントがありません